apk 源码加固

在移动应用开发的领域中,APK 源码的安全至关重要。随着移动互联网的飞速发展,应用程序面临着日益严峻的安全威胁,如代码窃取、反编译、篡改等。为了应对这些威胁,APK 源码加固技术应运而生,成为保障应用安全的关键举措。

APK 源码加固的主要目的是增加应用的逆向工程难度,使攻击者难以获取应用的源码和关键逻辑。通过一系列的技术手段,对 APK 源码进行加密、混淆、加壳等处理,从而提高应用的安全性。

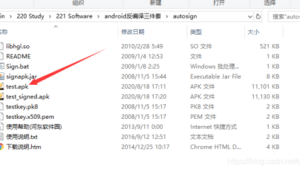

加密是 APK 源码加固的基础。通过对源码进行加密,可以将敏感信息隐藏起来,即使被攻击者获取到 APK 文件,也无法直接读取到源码内容。常见的加密算法包括对称加密和非对称加密。对称加密算法速度快、效率高,但密钥管理较为复杂;非对称加密算法密钥管理相对简单,但加密和解密速度较慢。在实际应用中,通常会结合使用这两种加密算法,以达到更好的加密效果。

混淆是 APK 源码加固的重要手段之一。混淆可以改变源码的结构和逻辑,使攻击者难以理解和分析应用的功能和流程。通过混淆,可以对变量名、函数名、类名等进行重命名,删除无用的代码和注释,打乱代码的控制流和数据流等。这样一来,即使攻击者获取到混淆后的源码,也会面临极大的理解和分析难度。

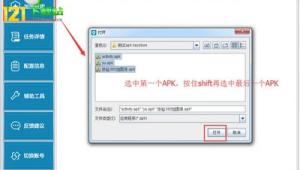

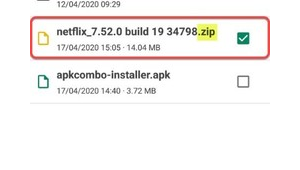

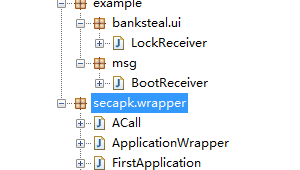

加壳是 APK 源码加固的另一种常见方式。加壳技术可以将 APK 文件进行封装,形成一个外壳,从而隐藏源码的真实结构和逻辑。加壳后的 APK 文件在运行时,会先解壳,然后再执行真正的应用代码。这样一来,攻击者即使获取到加壳后的 APK 文件,也无法直接分析和修改源码,从而提高了应用的安全性。

除了上述常见的加固技术外,还有一些其他的加固手段,如代码虚拟化、动态加载等。代码虚拟化可以将应用的代码在运行时动态生成,使攻击者难以静态分析和理解应用的功能;动态加载可以将部分代码在运行时动态加载,从而减少被攻击者获取到的代码量。

然而,APK 源码加固也并非是万能的。尽管加固技术可以增加应用的安全性,但并不能完全杜绝安全威胁。攻击者可能会采用一些高级的攻击手段,如动态调试、漏洞利用等,来绕过加固技术。因此,在进行 APK 源码加固的同时,还需要结合其他的安全措施,如安全编码规范、权限管理、漏洞检测等,来全面提升应用的安全性。

APK 源码加固是保障应用安全的重要举措。通过加密、混淆、加壳等技术手段,可以增加应用的逆向工程难度,提高应用的安全性。但同时也需要认识到,加固技术并不是绝对安全的,还需要结合其他的安全措施来共同保障应用的安全。在移动应用开发过程中,开发人员应该重视应用的安全问题,采取有效的加固措施,为用户提供更加安全可靠的应用服务。